Micro-Virtualisierung schließt alle endpunktbezogenen Risiken aus. Sandboxing,

Next-Generation-Antiviren- und Secure-Browsing-Lösungen versprechen zwar eine

höhere Endpunktsicherheit, aber vor allem die Micro-Virtualisierung weist den Weg

in eine sichere Zukunft.

In der Vergangenheit lag der Fokus im Bereich IT-Sicherheit auf der Netzwerkinfrastruktur. In letzter Zeit ist aber auch der Endpunkt verstärkt ins Blickfeld gerückt – und zwar als zentrale Schwachstelle im Netz. Gängige Sicherheitslösungen wie Intrusion-Prevention-Systeme, Antiviren-Software oder Next-Generation-Firewalls fokussieren dabei auf die Detektion von Angriffen, beispielsweise unter Nutzung von Signaturen, Verhaltensanalysen oder heuristischen Methoden. Attacken aufzuspüren und dann innerhalb des Betriebssystems zu blockieren, um einen Zugriff auf Systemressourcen zu unterbinden, ist State-of-the-Art bei Softwarelösungen zur Sicherung von Endpunkten. All diese Anwendungen haben aber einen gravierenden Nachteil: Sie können keinen zuverlässigen Schutz vor der wachsenden Anzahl an polymorphen Cyber-Bedrohungen, Zero-Day-Attacken und Advanced Persistent Threats bieten. Der Grund ist klar, denn diese Lösungen sind auf die Erkennung von Schadsoftware angewiesen; prinzipbedingt hinken Anbieter von Security-Tools aber Angreifern immer einen Schritt hinterher. Das trifft auch auf die Next-Generation-Antiviren (AV)-Lösungen zu, die gegenwärtig in aller Munde sind. Sie versprechen, unter Nutzung von maschinellem Lernen und Künstlicher Intelligenz Angriffe aufzuspüren. Damit tragen sie zunächst dem Umstand Rechnung, dass rein signaturbasierte Verfahrungen unzureichend sind. Durch Codeanalysen vor der Ausführung von Aktionen auf den jeweiligen Endpunkten soll potenzielle Malware erkannt werden, das heißt aber auch, Next-Generation-AV-Anwendungen sind nach wie vor auf die Detektion angewiesen. Sie stellen zwar eine Weiterentwicklung dar, aber letztlich bleiben sie Antiviren-Lösungen und damit unzureichend; schließlich haben auch Antiviren-Softwarehersteller noch nie behauptet, dass ihre Lösungen eine hundertprozentige Erkennungsrate bieten.

Dasselbe Problem betrifft Sandboxing-Ansätze, bei denen Applikationen wie Browser in einer isolierten virtuellen Umgebung ausgeführt werden. Um das Betriebssystem vor Malware zu schützen, muss eine Sandbox die Zugriffsmöglichkeiten auf Systemaufrufe oder Serviceschnittstellen, die eine Interprozesskommunikation ermöglichen, einschränken. Das bedeutet, dass eine Sandbox notwendigerweise eine hohe Anzahl an Lines of Code aufweisen muss, um die eigentliche Systemumgebung nachzubilden. Sandboxes sind somit außergewöhnlich komplex und damit auch verwundbar. Außerdem sind Sandboxing-Architekturen rein Software-basiert. Das heißt, im Falle einer Kompromittierung der Sandbox-Software verbleibt als einziger Schutzmechanismus die standardmäßige Betriebssystemsicherheit. Zudem gibt es inzwischen zahlreiche Methoden für ein erfolgreiches Umgehen des Sandbox-Schutzes. Beispiele sind der mit einer Zeitverzögerung ausgestattete Schadcode, der damit von der Sandbox nicht sofort erkannt wird, und Malware, die Sandbox-Umgebungen identifiziert und mit schadfreier Software ressourcenmäßig auslastet.

Secure-Browsing-Lösungen gehen in die richtige Richtung

Mit traditionellen auf Erkennung ausgerichteten Lösungen sind somit Sicherheitsgefahren nicht zuverlässig auszuschließen. Immer mehr Unternehmen erkennen die Unzulänglichkeit solcher Verfahren und setzen deshalb neue Sicherheitslösungen zur Abwehr von Cyberangriffen ein. Gemeinsam ist ihnen, dass sie auf Isolation statt Detektion setzen. Zu nennen sind zunächst Secure-Browsing-Lösungen, also Lösungen, die vor allem den zentralen Angriffsvektor Browser schützen. Ein Beispiel hierfür sind Remote-Controlled-Browser-Systeme (ReCoBS), die auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt. Charakterisiert sind sie durch den Aufbau einer Terminalserver-Umgebung. Der Webzugang erfolgt ausschließlich über Browser auf den Terminalservern, wodurch die Client-PCs geschützt werden sollen. Bis zu einem gewissen Grad sind solche Client-Server-Modelle erfolgreich, ihre Nachteile liegen aber auf der Hand. Erstens sind erfolgreiche Angriffe auf ReCoBS-Server nicht gänzlich auszuschließen, zweitens sind die Lösungen mit hohen Kosten verbunden, sowohl hinsichtlich des Hardware-Bedarfs für die Terminalserver als auch bezüglich der Betriebskosten, und drittens beeinträchtigen sie die Performance durch den erhöhten Bandbreitenbedarf für die Kommunikation zwischen Servern und Clients. Wie bei allen Client-Server-Architekturen kann eine Reduzierung des Nutzerkomforts die Folge sein. Zudem gibt es verschiedene Ansätze, die auf Virtualisierung setzen, etwa virtuelle „Surfumgebungen“ mit getrenntem Webbrowser. Ein zentrales Problem dabei ist, dass es sich um reine Softwarelösungen mit den immer damit einhergehenden Sicherheitsgefahren handelt. Nachteil sind auch hier die Performanceeinbußen und verringerte Benutzerfreundlichkeit, da keine Standard-, sondern dedizierte Browser verwendet werden.

Noch keine größere Rolle im Umfeld von Secure-Browsing spielen zur Zeit Cloud-basierte Lösungen. Mit ihnen soll auf Basis von Container-Isolierung ebenfalls verhindert werden, dass Malware den Endpunkt erreicht. Für viele Unternehmen sind Cloud-Security-Lösungen aber aufgrund vorhandener Compliance-Vorgaben und interner Richtlinien kein gangbarer Weg für die Sicherung von Endpunkten. Abstriche sind bei den genannten Secure-Browsing-Lösungen allerdings hinsichtlich des Funktionsumfangs zu machen. Sie beziehen sich rein auf das Thema Internet-Browsing und ignorieren damit andere Sicherheitsgefahren für den Endpunkt wie E-Mails oder USB-Speichermedien. Zudem eint diese Lösungen ein weiterer gravierender Nachteil. Wird etwa ein aus dem Internet geladenes und zunächst isoliertes File dann doch in der Produktivumgebung benötigt, muss es analysiert werden.

Eine Kompromittierung des Endpunktes ist durch die Isolierung ausgeschlossen

Virtualisierung und Micro-Virtualisierung liegen im Trend

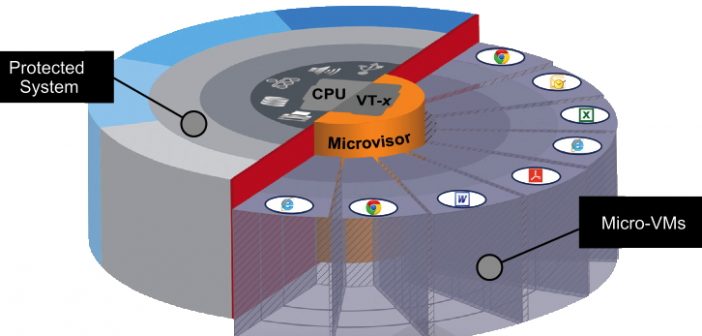

Prinzipiell zeichnet sich aber ab, dass im Hinblick auf die Sicherung von Endpunkten gerade das Thema Virtualisierung zunehmend an Gewicht gewinnen wird. Den Virtualisierungsweg beabsichtigt etwa auch Microsoft bei seinem Browser Edge einzuschlagen. So soll künftig die Option bestehen, den Browser in einer eigenen virtuellen Maschine auszuführen. Auf Virtualisierung setzt auch Bromium bei seiner Endpoint-Protection-Lösung, konkret auf eine Hardware-isolierte Micro-Virtualisierung. Zentrale Bestandteile der Lösung sind der Bromium Microvisor, ein Xen-basierter, speziell im Hinblick auf Sicherheit entwickelter Hypervisor, und die integrierten Virtualisierungsfeatures aller aktuellen CPU-Generationen. Eine hohe Sicherheit ist gerade durch die Hardware-Virtualisierung gewährleistet, denn eine CPU-Kompromittierung wäre für einen potenziellen Angreifer mit einem beträchtlichen Aufwand verbunden. Bei der Bromium-Lösung werden Hardware-isolierte Micro-VMs für alle Anwenderaktivitäten mit Daten aus unbekannten Quellen realisiert. Jeder einzelne Task läuft dabei in einer eigenen Micro-VM – und zwar strikt getrennt voneinander, vom eigentlichen Betriebssystem und vom verbundenen Netzwerk. Im Unterschied zu herkömmlichen ReCoBS- und Secure-Browsing-Ansätzen zielt die Bromium-Lösung nicht nur auf den Browser als Sicherheitsschwachstelle ab, vielmehr können damit alle potenziell gefährlichen Anwenderaktivitäten gekapselt werden, also nicht nur das Aufrufen einer Webseite, sondern auch das Downloaden eines Dokuments, das Öffnen eines E-Mail-Anhangs oder der Zugriff auf die Daten eines portablen Speichermediums.

Eine Kompromittierung des Endpunkts und letztlich des Unternehmensnetzes über einen dieser Angriffswege ist damit gänzlich ausgeschlossen. Auch den Benutzerkomfort beeinträchtigt die Lösung nicht, da sie für den einzelnen Anwender im Hintergrund läuft und keine Performanceeinbußen verursacht. Bei den heutigen Rechnergenerationen erfolgt das Laden einer Micro-VM in lediglich 20 Millisekunden. Generell zeigt sich, dass bei innovativen Ansätzen in der Endpunktsicherheit nicht die Detektion von Schadcode oder das Aufspüren von Angriffen im Vordergrund steht, sondern der gezielte Schutz vor Malware, ohne dass sie zwingend als solche erkannt werden muss. Damit wird auch ein Paradigmenwechsel für die IT-Sicherheit begründet und der Vorteil, den Angreifer bisher auf ihrer Seite hatten, läuft ins Leere.