Das Quartal endete jedoch mit einem Paukenschlag, als umfangreiche Dridex-Kampagnen die Rückkehr hochvolumiger Angriffe sowie kleinerer, fortlaufender Kampagnen einläuteten, die Bedrohungen von Informationsdiebstahl über Ransomware bis hin zu raffiniertem SMS-Phishing mit sich brachten.

In einem aktuellen Bedrohungsbericht von Proofpoint stellt das Unternehmen die wichtigsten Sicherheitstrends sowie -techniken vor. Im nachfolgenden Blogbeitrag von Proofpoint werden die wichtigsten Erkenntnisse zusammengefasst.

Trends bei E-Mails

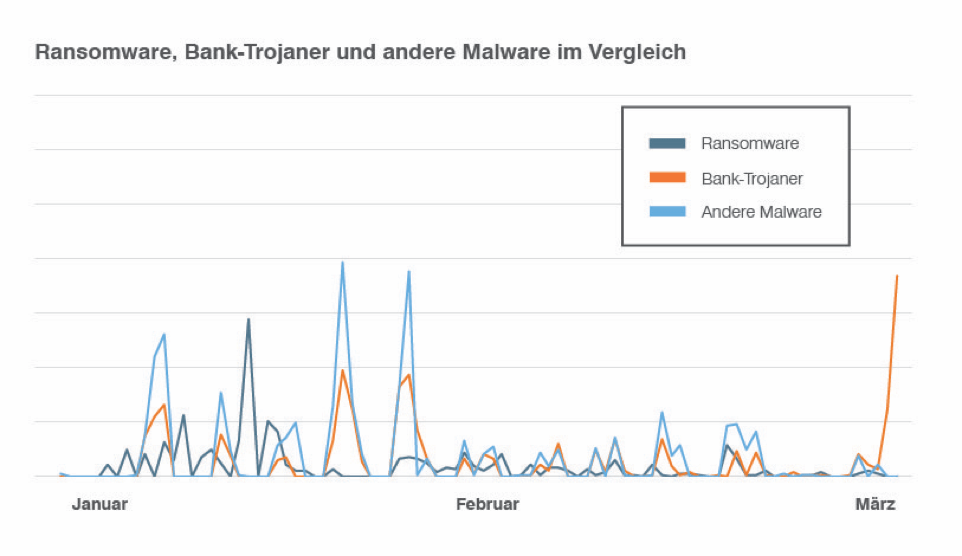

E-Mails sind weiterhin die häufigste Angriffsmethode von Cyberkriminellen auf Unternehmen und Einzelpersonen. Dabei werden verschiedenste Malware-Formen über URLs und angehängte Dateien sowie Archive verbreitet. In diesem Quartal beobachteten wir eine Änderung bei den Angriffstypen: 60 bis 70 % des täglichen E-Mail-Aufkommens enthielten böswillige URLs, wobei insbesondere im zweiten Halbjahr 2016 böswillige Anhänge zum Einsatz kamen. Auch bei den Schaddaten stellten wir einen Wechsel fest: Nachdem die massiven Locky-Kampagnen des Jahres 2016 abgeklungen sind, verteilten sich die Angriffsmethoden nun gleichmäßiger auf Ransomware, Bank-Trojaner sowie andere Malware-Typen (Abb. 1).

Abb. 1: Anzahl erfasster böswilliger Nachrichten nach Malware-Typ

Exploit-Kits und webbasierte Angriffe

Die Exploit-Kit-Aktivitäten verbleiben bei weniger als 10 % des Höchstwerts im 1. Quartal 2016. Wir stellten jedoch fest, dass die Infektionsketten von Magnitude EK und EITest um Social-Engineering-Komponenten ergänzt wurden. Scheinbar suchen die Angreifer nach neuen Möglichkeiten zur Ausnutzung der Technologien, ohne sich auf Zero-Days und Exploits zu verlassen.

Ransomware

Auch wenn Locky nur in kleineren und selteneren Kampagnen zum Einsatz kommt, stellt Ransomware eine sich ausbreitende, schnell wachsende Bedrohung dar, da täglich neue Varianten beobachtet werden. Trotz der Dominanz etablierter Familien wie Cerber und TorrentLocker in großen E-Mail-Kampagnen traten im 1. Quartal im Vergleich zum Vorjahreszeitraum mehr als vier Mal so viele neue Ransomware-Varianten auf.

BEC-Betrug (Business Email Compromise)

Reply-to-Spoofing und Display Name-Spoofing gehörten auch im 1. Quartal zu den dominanten Angriffstechniken, allerdings strebten die BEC-Akteure nach einer größeren Parität bei ihren Ansätzen. Reply-to-Spoofing ging gegenüber dem 4. Quartal 2016 um 6 % zurück und wird jetzt für 56 % aller BEC-Angriffe verwendet, während der Display Name-Spoofing-Anteil um 7 % auf 43 % stieg. Die Verbreitung des DMARC-Standards, mit dem viele BEC-typische Spoofing-Formen erkannt werden können, nimmt weiterhin langsam zu. Gleiches gilt auch für den Einsatz ausgefeilterer Richtlinien.

Mobilgeräte und Social Media

Im Zusammenhang mit Mobilgeräten identifizierten wir in diesem Quartal in herstellereigenen und Drittanbieter-App-Stores 16.000 Anbieter, die Malware verbreiteten. Viele dieser Apps waren als legitime Anwendungen getarnt. Nicht nur nahm die Zahl und Raffinesse der Angriffe per SMS-Phishing zu, auch betrügerische Aktivitäten und Cyberkriminalität in den sozialen Medien florierten. Insbesondere Support-Betrug (auch als Angler-Phishing bezeichnet) nutzte die Tatsache aus, dass die Menschen immer häufiger über soziale Medien mit Marken und Unternehmen agieren.

Proofpoint-Empfehlungen

In diesem Bericht erhalten Sie Einblick in die sich verändernde Bedrohungslandschaft, damit Sie Ihre Cybersicherheitsstrategie anpassen können. Mit den folgenden Empfehlungen können Sie Ihre Marke und Ihr Unternehmen in den nächsten Monaten schützen.

Gehen Sie davon aus, dass Benutzer leichtfertig handeln. Social Engineering wird bei E-Mail-Angriffen immer beliebter, und Kriminelle finden immer neue Wege, den Faktor Mensch auszunutzen. Setzen Sie eine Lösung ein, die Ihre Mitarbeiter vor eingehenden sowie Ihre Kunden vor ausgehenden E-Mail-Angriffen schützt und gefährliche E-Mails erkennt sowie isoliert, bevor sie den Posteingang erreichen.

Errichten Sie eine zuverlässige Abwehr gegen BEC-Angriffe. Bei äußerst gezieltem und selten eingesetztem BEC-Betrug kommen häufig keine Schaddaten zum Einsatz, sodass er nur schwer zu erkennen ist. Investieren Sie in eine Lösung mit dynamischen Klassifizierungsfunktionen und der Möglichkeit, Quarantäne- und Blockierungsrichtlinien zu erstellen. Passen Sie außerdem Ihre Authentifizierungsverfahren an, um Betrugsversuche im Zusammenhang mit Lieferketten und Partnerzahlungen abzuwehren.

Schützen Sie den Ruf Ihrer Marke und Ihre Kunden. Wehren Sie Angriffe auf Ihre Kunden über soziale Medien, E-Mails und Mobilgeräte ab, insbesondere solche mit betrügerischen Konten, die Ihre Marke imitieren. Suchen Sie nach einer umfassenden Lösung zum Schutz vor Social-Media-Angriffen, die alle sozialen Netzwerke überprüft und betrügerische Aktivitäten meldet.

Sperren Sie Mobilgeräte-App-Umgebungen. Mobilgeräte-Umgebungen erhöhen das Risiko, dass nicht autorisierte Apps kritische Unternehmensinformationen stehlen. Investieren Sie in eine datenbasierte Lösung, die mit Ihrem Mobile-Device-Management (MDM) zusammenarbeitet und das Verhalten der Apps in Ihrer Umgebung aufdeckt. Dabei sollte auch erfasst werden, auf welche Daten die Apps zugreifen.

Arbeiten Sie mit einem Anbieter für Bedrohungsdaten zusammen. Für kleinere, gezielte Angriffe benötigen Sie erweiterte Bedrohungsinformationen. Implementieren Sie eine Lösung, die mithilfe von statischen und dynamischen Techniken Angriffs-Tools, -Taktiken und -Ziele aufdeckt und daraus Erkenntnisse zieht.

Wenn Sie sich genauer über die Bedrohungen im 1. Quartal 2017 informieren möchten, laden Sie hier unseren vollständigen Bericht herunter