Keine Branche ist gefeit gegen Angriffe von außen, die Teile der IT-Infrastruktur lahmlegen. Zu den neuen Methoden, die mehr Sicherheit versprechen, gehören EDR-Programme. Sie verhindern Falschalarme und stoppen Cyber-Angriffe.

Für die Abwehr komplexer Angriffe auf die Unternehmens-IT ist Endpoint Detection and Response (EDR) ein entscheidendes Mittel. Diese Lösungen helfen, jene Angriffe frühzeitig zu stoppen, die die Sicherheitslösungen vorher nicht verhindern konnten. Aufgrund einer denkbar großen Anzahl an generierten Sicherheitsalerts ist EDR aber verhältnismäßig anspruchsvoll in der praktischen Anwendung. Die Stärken der Technologie kommen erst zum Tragen, wenn sie in einem integrierten Sicherheitssystem implementiert wird. Ist dies geschehen, kann die Technologie sich auf die wirklich sicherheitsrelevanten Vorkommnisse fokussieren. Dadurch ist das Sicherheitsteam nicht mit dauernden Fehlalarmen konfrontiert, zudem wird die Technologie leicht zu bedienen und bezahlbar.

Laut Gartner erlebte EDR in den letzten Jahren ein riesiges Wachstum. Dies soll auch in den nächsten Jahren so bleiben („Forecast Snapshot: Endpoint Detection and Response, Worldwide, 2017“). Die Prognose der Analysten ist, dass die Technologie bis 2020 ein jährliches Umsatzwachstum von fast 50 Prozent verzeichnen wird. Als Gründe hierfür werden neben der wachsenden Gefahrenlage der IT auch die Fähigkeit der Lösung, anspruchsvolle Angriffe zu erkennen, genannt. Durch die Kombination von EDR mit anderen Security-Lösungen wird der Einsatz kostengünstig. Das macht die Lösung nun auch für kleinere Unternehmen interessant, die sich bisher den Einsatz dieser effektiven Technologie nicht leisten konnten.

Eine Lösung gegen verschachtelte, mehrstufige oder anspruchsvolle Attacken

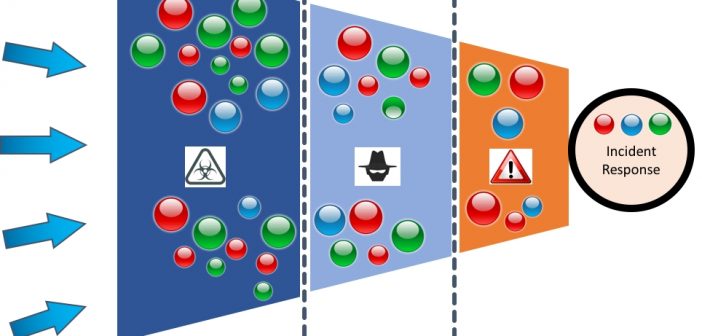

Jegliche Art von Attacke auf die IT eines Unternehmens schon im Vorhinein abzuwehren, ist nicht möglich. Dies beweisen die vielen erfolgreichen Cyber-Angriffe in Unternehmen, die nach einem hohen Standard geschützt waren. Besonders gegen verschachtelte, mehrstufige oder anspruchsvolle Attacken mit individualisierter Malware ist hundertprozentige Erkennung in der Pre-Breach-Phase nicht erreichbar. Einen neuen Ansatz bietet dagegen EDR. Die Ziele: Erstens gelungene Angriffe auf Endgeräte sehr früh identifizieren. Zweitens Schäden minimieren oder verhindern.

Das Problem dabei ist jedoch: Bisherige EDR-Lösungen wurden oft zusätzlich zu bestehenden EPP-Agenten und anderen Sicherheitstechnologien wie IPS, IDS und SIEM installiert. Die Folge: Manchmal zehntausende von Warnungen auf mehreren Sicherheitskonsolen. Angesichts dieser Masse war den Sicherheitsverantwortlichen eine Sortierung oder Priorisierung der Warnungen kaum möglich. Auf diesem Weg ließen sich die allgemeine Sicherheitslage des Unternehmens und der Überblick daher schwerlich verbessern. Das Gegenteil war oft der Fall. Durch die Trennung und Fragmentierung der Sicherheitskonsolen wurde das IT-Team lahmgelegt und die Gewährleistung von Sicherheit noch schwieriger.

Neben den passenden Technologien benötigen Sicherheitsteams also eine konsolidierte Lösung und Oberfläche. EDR generiert dann weit weniger Alarme, die außerdem klarer priorisiert sind sowie Zusatzinformationen und Handlungsvorschläge enthalten. Dies ermöglicht es den Teams, den Fokus auf die wirklich relevanten Alarme zu legen.

Eine Sicherheitslösung, die eine geringe Anzahl an Fehlalarmen verursacht, besitzt folgende drei Merkmale:

- EDR sollte nicht als alleinstehende Lösung, gleichzeitig mit anderen Technologien verwendet werden, sondern nur innerhalb einer konsolidierten Sicherheitslösung, kombiniert mit anderen Sicherheitsebenen.

- Zudem muss die EDR-Lösung an sich durch präventive Kontrollen wie maschinelles Lernen und Behavioral Monitoring Diese Schritte helfen die Zahl der relevanten Angriffe zu minimieren, dadurch sind deutlich weniger manuelle Eingriffe erforderlich.

- Die Untersuchung und Visualisierung von Vorkommnissen sollte sehr einfach sein. Identifizierte Bedrohungen sollten mit allen kontextrelevanten Informationen abgebildet werden. Administratoren sollten die Folgen der Gefahr in Sekunden einschätzen können. Dies gilt insbesondere für Bedrohungen von komplexer Natur. Dadurch wird schnelles Handeln möglich. Administratoren sind dann in der Lage, sogar schwer greifbare Bedrohungen mit höchster Genauigkeit zu beseitigen. So können sie beispielsweise verdächtige Vorgänge unter Quarantäne stellen und so deren Verbreitung verhindern oder den Schadcode löschen.

Mehrschichtige Sicherheitslösungen wie zum Beispiel Sandboxing, Machine Learning, Process Inspection und integrierte verhaltensbasierte Erkennung sind der Königsweg bei der Identifikation, Verhinderung und Minimierung von Bedrohungen. Der verbleibende Teil der nicht-erkannten Attacken besteht aus zielgerichteten und komplexen Angriffen, die vorher nicht erkennbar sind. Sie kommen häufig aus staatlich unterstützten Kreisen oder von großen kriminellen Organisationen.

Post-Breach-Phase

Die nächste Front der Cyber-Sicherheit ist die Fähigkeit, diese schwer erkennbaren Gefahren zumindest in der Post-Breach-Phase präzise und schnell aufzuspüren. Die Stärken von EDR zeigen sich dann, wenn die Lösung komplett in eine EPP-Lösung implementiert ist und IT-Administratoren eine umfassende Sicht auf den Sicherheitsstatus der gesamten Infrastruktur besitzen.