Kriminelle Hacker sind nicht zimperlich. Sie greifen überall zu. Doch die Retail-Industrie ist besonders verlockend. Schutz bieten „Deceptions Everywhere“.

Retail-Geschäfte und besonders die Online-Shops haben lange geöffnet, im Internet sogar 24×7 Stunden. Und sie verschlingen einen großen Batzen der gesellschaftlichen Kaufkraft. Wem um Mitternacht einfällt, dass er unbedingt ein bestimmtes Buch haben und lesen muss, oder der über den leeren Kühlschrank stolpert, der muss eben nur bis zu seinem Schreibtisch oder Sofa gehen – und schon geht seine Bestellung über die Netzwerke zu Amazon oder anderen.

20 Billionen Dollar werden Schätzungen zufolge pro Jahr und weltweit über die physikalischen und virtuellen Ladentheken geschoben. Retail-Dienstleistungen sind fast ständig verfügbar, ebenso jene Services, die die enormen Geldbeträge verwalten und weiterleiten. Die Finanzzwischenhändler verdienen ebenfalls recht gut an diesem Markt und haben ein Interesse daran, dass keine Störungen auftreten.

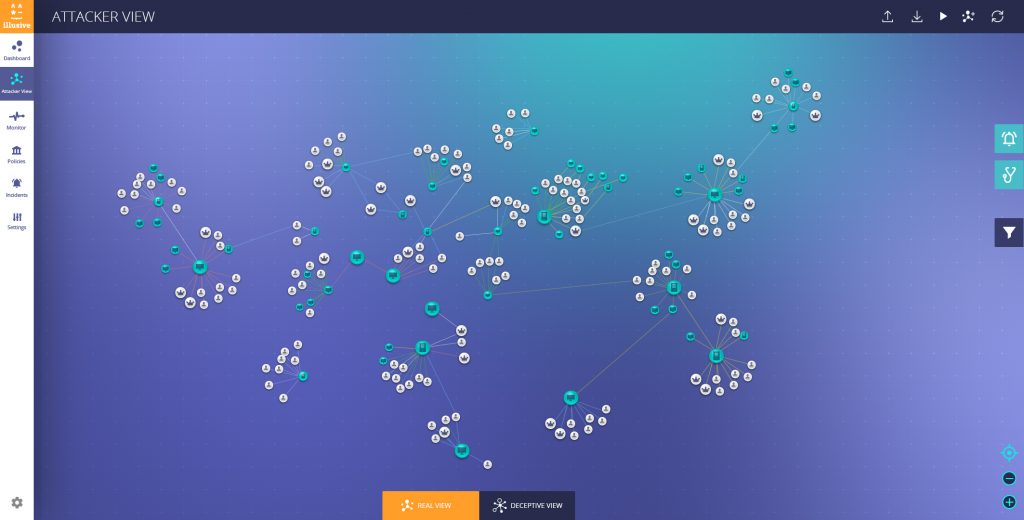

So sieht das Original-Netzwerk aus.

Die häufigen Angriffe zielen entweder auf die Lahmlegung der Geschäftstätigkeiten, um eine Geldsumme zu erpressen, oder es handelt sich um die persönlichen und finanziellen Daten der Kunden, die über das Internet laufen und in den beteiligten Unternehmen langfristig gespeichert werden. Dabei geht es den Cyber-Kriminellen nicht unbedingt um Riesenbeträge, sondern sie begnügen sich oft mit den geringen, nicht so auffälligen Summen, die sie mit den gestohlenen Kreditkarteninformationen erschleichen können. Aber die Masse macht es dann.

Die Retail-Firmen, die zum Opfer solcher Attacken werden, haben nicht nur finanzielle Verluste zu verschmerzen, sondern mindestens genauso hart können Image-Schäden und ihre Folgen wie zurückgehendes Käuferinteresse sein.

Trotz aller möglichen Sicherheitsmaßnahmen von Firewalls bis zu Intrusion Detection und anderen sind die Attacken auch auf Retailer nicht ernsthaft zurückgegangen. Verantwortliche auf Geschäfts- und auf IT-Ebene müssen sich deshalb ständig um neue, wirksame Gegenmaßnahmen kümmern.

Das erst 2014 gegründete israelische Start-up illusive Networks knüpft an die Tradition der Honeypot-Technologie an, mit der potentielle Angreifer auf scheinbar besonders lukrative Ziele gelockt werden, um ihre Aktivitäten und ihre Identität zu beobachten und schließlich ins Leere laufen zu lassen. Das Honeynet Project wurde bereits 1999 vorgestellt, um Angreifern den Zugang zu wertvollen Daten vorzutäuschen. Dies war laut illusive Networks eine innovative und effektive Idee, die jedoch mit der Entwicklung der Netzwerktechnologien und IT-Infrastrukturen nicht Schritt halten konnte. Honeypots waren zudem kompliziert einzurichten und zu verwalten, außerdem erwiesen sie sich als kostspielig.

Mit der Technologie von „Deceptions Everywhere“ (Täuschungen überall) wird eine eigene Schicht von angeblich echten, scheinbar attraktiven Inhalten über Infrastruktur und Netzwerk gelegt, um die Angreifer von Beginn an fehlzuleiten. Zu diesem Konzept gehört auch, dass die Unternehmen sich erst einmal auf das reine Beobachten beschränken. Während Honeypots mehr eine statische Technologie sind, bietet Deceptions Everywhere eine dynamische, sich ständig verändernde Umgebung – so wie ein reales Netzwerk mit seinen User-Änderungen und ständig neuen Informationen.

illusive Networks will die Angreifer besser verstehen, um wirksame Verteidigungsmaßnahmen zu entwickeln. Man ist bei dem Start-up zu der Erkenntnis gekommen, dass Cyber-Kriminelle auf bestimmte Merkmale achten, ob sie sich in einem Honeypot-Umfeld aufhalten. Dazu gehören:

- Ist der Zugang zu einfach, wird es sich um einen Fake handeln.

- Abweichungen von den üblichen Ports und Services in einem Netzwerk können einen Hinweis auf eine Falle darstellen.

- Scheint eine Festplatte über viel leeren Platz und nur wenige installierte Software zu verfügen, könnte es ein Honeypot sein.

- Sind Directories ganz offen nach Kreditkartennummern oder Daten von Angestellten benannt, ist das System ganz offensichtlich so eingerichtet, um potentielle Angreifer anzulocken.

Im Gegensatz dazu präsentiert die neue Technologie von Deceptions Everywhere dem Angreifer eine endlose Kette von Falschinformationen, die aber vollkommen echt aussehen. Cyberkriminelle können somit nicht mehr unterscheiden, was echt ist und was nicht. Von der Seite des Unternehmens aus kommt es auch zu weniger falschen Alarmen.